MongoDB, el nuevo filón del Ransomware 10 abril, 2020 – Publicado en: Noticias

Es posible que el Ransomware afecte a cientos de miles de usuarios de «a pie» o incluso cifre carpetas compartidas de redes corporativas donde la pérdida de ciertos archivos podría suponer una sobredosis de ibuprofeno a los sysadmins.Pero eso, económicamente, podemos suponer que no reporta un gran beneficio al filibusterismo digital.

El lucro está realmente donde se encuentran los dineros, los cuartos, la pasta, el peculio, en definitiva, la riqueza. ¿Porqué cifrar las fotos del último verano o los informes TPS cuando puedes paralizar el departamento de ventas de una multinacional? ¿y donde de encuentra el corazón de todo ese andamiaje digital que sustenta el aparato de negocio? Las Bases de Datos amigo, las bases de datos. Ahí es donde tenemos el tesoro de la corona, años enteros de amasamiento binario, transacciones, datos, cifras, etc, etc, etc.

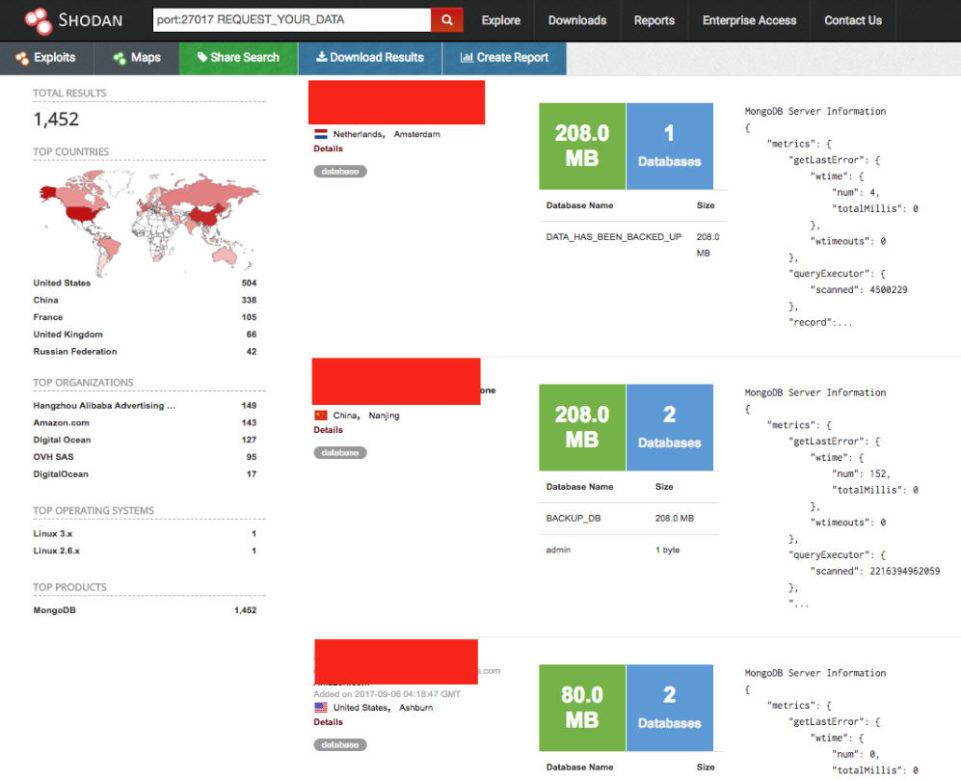

Así que, con la cantinela de costumbre, se traza el rumbo, se izan las velas y se dan guiñas a la crujía hasta enfocar un buen puerto abierto y tranquilo, ahí tenemos un 27017. Abrimos los cartapacios y consultamos las cartas: MongoDB. Ahora toca cargar las piezas con un buen amasijo de contraseñas por defecto y «bum», tras unas pocas andanas la plaza se rinde y capitula. Victoria fácil y desmeritoria. A los pies, gigas y gigas de petróleo eléctrico, el botín es nuestro.

No hace falta ni cifrar. Ahora se extrae la base de datos cuidadosamente, trozo a trozo. Luego se borra por completo y se deja una nota de rescate: 1000 maravedíes a cambio de esta fabulosa fortuna. Suyo, el cybercrooker de turno. No pasa mucho tiempo cuando empiezan a sonar los timbres de los teléfonos del departamento técnico. No pasa mucho tiempo más cuando después de un reseteo la cosa sigue sin funcionar. Algo falla, los datos ya no están ahí.

Estos ataques se vienen produciendo desde enero de este año, cuando se reportó el secuestro progresivo de miles de bases de datos. No solo MongoDB, por supuesto, pero era significativo su porcentaje, que alcanzaba hasta un 56% del total de secuestros a manos de varios grupos organizados. Nada de zero-days, ni sofisticadas APT, palos y piedras: basta con probar un juego de contraseñas y clack, acceso permitido. Incluso algunas instalaciones ni tan siquiera poseían contraseña.

Poco a poco, los grupos organizados dieron cuenta de este nuevo filón y se fueron sumando a la fiesta, soltando automatismos que iban escudriñando la red en busca de objetivos. Una auténtica cadena de producción, donde todo es un proceso, desde la infección o ataque al propio pago. Podríamos hablar ya de un perfecto RaaS (Ransomware as a Service), la industrialización del pecado por omisión o desidia de algunas organizaciones, que movidos por la fiebre del low-cost reducen la planificación y despliegue al mínimo imprescindible.

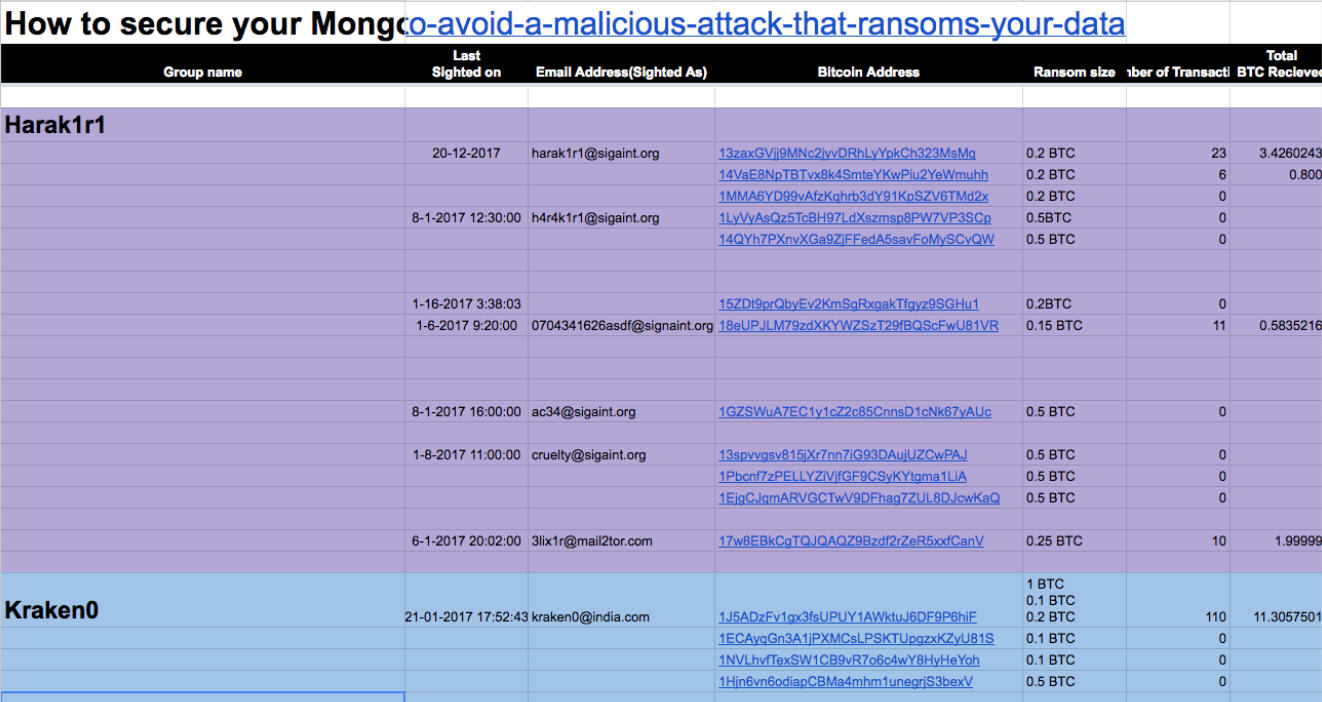

Un trabajo que merece la pena atender, es el de los investigadores Víctor Gevers, Niall Merrigan y Dylan Kats. Se han dedicado a recopilar información sobre los ataques, transacciones, grupos involucrados, campañas, etc. Toda la información está disponible públicamente en una hoja de cálculo. En ella puede observarse una curiosa anotación «These are actors that have been found deleting databases without exfiltrating the data first. This means that they are unable to produce data even if ransom is paid». Es decir, que incluso pagando no hay datos de vuelta; algo que se observa con toda variante de Ransomware.

En este sentido, otro de los puntos reseñables en los datos acumulados es que los delincuentes «hacen caja». Si observamos las transacciones en bitcoins vemos flujos de pequeñas cantidades que han sido abonadas en un intento, muchas veces en vano, de recuperar los datos sustraídos. Esto podría haber hecho que los ataques repunten y que últimamente se observe una nueva oleada de secuestros.

Con el Internet de las cosas que parecen no importarnos lo más mínimo se han creado lucrativas botnets para extorsionar mediante denegaciones de servicio selectivas. Se han levantado granjas clandestinas de criptominado y ahora tenemos servicios publicados a la ligera, con datos valiosos protegidos por contraseñas (donde las hay) triviales.

Justo aquí, en este bloque, tradicionalmente hemos puesto una serie de medidas para paliar semejantes agujeros. ¿Pero vale la pena el esfuerzo? ¿De verdad le interesa la seguridad a alguien que deja expuesto los datos del negocio a una distancia de 8 caracteres? Yo asumo que no. El mal rato dura lo que tardan los datos en reconstruirse o los seguros en responder o incluso puede que ese golpe termine por cargarse el negocio y apaga y vámonos, quien sabe.

MongoDB ha publicado una guía de prácticas seguras y una checklist preciosa, algo es algo. Un solo administrador competente echa una mañana en bastionizar con esos documentos una instalación de MongoDB, pero claro eso ya sale caro, ya no es low-cost, ni un veterano ni una mañana en «perder» el tiempo arreglando algo que «funciona»…

Más información

Massive Wave of MongoDB Ransom Attacks Makes 26,000 New Victims

https://www.bleepingcomputer.com/news/security/massive-wave-of-mongodb-ransom-attacks-makes-26-000-new-victims/

How to Avoid a Malicious Attack That Ransoms Your Data

https://www.mongodb.com/blog/post/how-to-avoid-a-malicious-attack-that-ransoms-your-data